El fraude de identidad sintética (SIF, por sus siglas en inglés), apodado «fraude Frankenstein», se ha convertido en una de las amenazas más aterradoras a las que se enfrentan hoy los servicios financieros y los gobiernos. Al igual que la creación ficticia de Mary Shelley, estas identidades se confeccionan a partir de partes robadas. En lugar de partes del cuerpo, los delincuentes utilizan fragmentos de información personal robada para crear identidades que caminan entre nosotros sin ser detectadas.

Para empezar, verificar si las identidades sintéticas son reales ya es bastante difícil; los defraudadores suelen ser lo bastante astutos como para utilizar a aquellos cuyos números de la seguridad social tienen más probabilidades de pasar desapercibidos: niños, inmigrantes recientes, ancianos, personas encarceladas y, lo que es aún más aterrador, personas fallecidas.

En los últimos años, los estafadores han añadido un ingrediente aterrador: IA generativa & tecnología deepfake. Estas tecnologías dan vida a estas identidades falsas, creando personajes digitales realistas con voces y rostros convincentes. ¿El resultado? Una reanimación completa: una identidad con una voz y un rostro convincentes.

A menudo se trata de delitos extremadamente complejos, y los modelos tradicionales de detección del fraude están mal equipados para hacerles frente. Se necesitan tecnologías «bala de plata» para mitigarlos lo antes posible.

Entender el fraude de identidad sintética

El fraude de identidad sintética consiste en crear identidades a partir de información robada, ficticia o manipulada para engañar a las organizaciones. A diferencia del robo de identidad tradicional, en el que los delincuentes roban o hacen un uso indebido de la identidad de una persona existente, el SIF crea personas completamente nuevas que son más difíciles de rastrear y detectar.

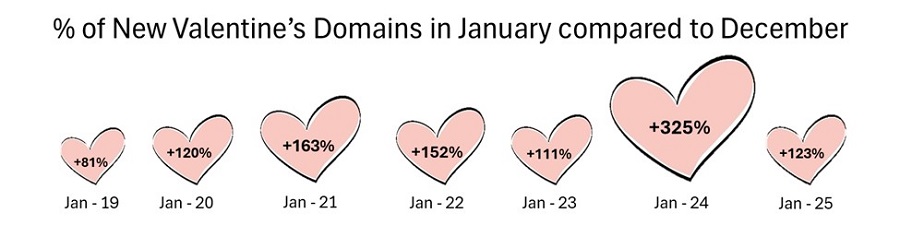

Esta moderna historia de terror es el tipo de fraude que más crece en el mundo y ha superado al robo de identidad tradicional:

Las redes de delincuencia organizada explotan el fraude de identidad sintética para aprovecharse de las vulnerabilidades de los sistemas, lo que plantea importantes riesgos tanto para las instituciones financieras como para los programas gubernamentales.

Las principales industrias objetivo son los servicios públicos y los bancos, aunque el sector crediticio es el que registra el mayor volumen de operaciones. sector crediticio es el que registra el mayor volumen de identidades sintéticas.

Cómo se propaga el horror: Por qué falla la detección tradicional

El 85% de las identidades sintéticas no son detectadas por los modelos de fraude tradicionales. A diferencia del fraude tradicional, en el que las identidades robadas activan las alertas, el SIF suele eludir los sistemas de detección estándar porque los datos utilizados parecen legítimos. Como no se compromete la cuenta o la identidad de ninguna persona real, las organizaciones no pueden confiar en que las víctimas lo denuncien. La clave para combatir el SIF reside en la detección biométrica de la vitalidad, que verifica si alguien es una persona real y viva, garantizando la autenticación en tiempo real y reduciendo el riesgo de fraude.

El fraude de identidad sintética es atractivo para los delincuentes porque la combinación de información real y falsa dificulta la detección, e incluso cuando se descubre, seguir la pista del verdadero autor y recuperar las pérdidas es muy difícil, y a menudo se tarda años en descubrirlo.

Una escalofriante técnica conocida como «piggybacking» permite a los estafadores vincular identidades sintéticas a cuentas de crédito de clientes legítimos. Esto permite a la identidad sintética ganar credibilidad antes de lanzar su ataque. A continuación, la identidad sintética puede empezar a abrir sus propias líneas de crédito, que los estafadores explotan antes de desaparecer. Esta técnica subraya el reto que supone detectar identidades sintéticas que imitan el comportamiento crediticio legítimo, y que a menudo no levantan señales de alarma hasta que es demasiado tarde.

La evolución: Cómo cobran vida las identidades sintéticas con la IA generativa y la tecnología Deepfake

El auge de la IA generativa ha acelerado el fraude de identidad sintética. La facilidad para crear imágenes y voces sintéticas de gran realismo hace que estos personajes resulten más convincentes durante la incorporación y los controles de seguridad. Ya no se trata solo de documentos falsos, sino de identidades enteras creadas a partir del engaño digital.

Los factores que alimentan la SIF no están disminuyendo. En 2022, 1.774 ataques a datos de organizaciones expusieron la PII de más de 392 millones de personas en todo el mundo. Esta PII, obtenida a través de la actividad cibercriminal, fusionada con herramientas de IA generativa, crea sofisticadas identidades sintéticas que son cada vez más creíbles. Estas brechas dan a los delincuentes una ventaja, permitiéndoles utilizar los datos existentes en combinación con la IA para ejecutar ataques escalables. combinación con la IA para ejecutar ataques escalables, como el relleno de credenciales.. Al mismo tiempo, la tecnología deepfake es cada vez más sofisticada y realista, lo que agrava la amenaza.

Las organizaciones ya no pueden confiar únicamente en la integridad de los datos; deben aplicar una verificación más estricta con medidas de detección de la vitalidad para confirmar si la persona que está detrás de los datos es real.

¿Cómo pueden las tecnologías biométricas detectar si las identidades sintéticas están realmente «vivas»?

El fraude de identidad sintética puede eludir los controles de seguridad tradicionales, especialmente cuando se prioriza la rapidez. Una detección eficaz implica la verificación facial biométrica, en la que los usuarios escanean su documento de identidad oficial y su rostro, asegurándose de que la persona coincide con la identidad reivindicada. La detección de la vitalidad, una capacidad clave en las soluciones biométricas avanzadas, es esencial para contrarrestar los intentos de suplantación avanzados, como las falsificaciones profundas y los ataques de inyección digital. ataques de inyección digital.

La detección avanzada de la vitalidad es capaz de establecer la «presencia genuina» de un individuo en tiempo real, lo que impide la suplantación con fotos, máscaras o deepfakes. Además, algunos sistemas basados en la nube ofrecen detección continua de amenazas y respuesta para adelantarse a las amenazas en evolución, todo ello manteniendo una experiencia de usuario fluida.

Un recurso clave para las organizaciones que buscan evaluar a los proveedores que pueden proporcionar soluciones de mitigación de SIF es la Reserva Federal de EE.UU..

El fraude de identidad sintética prospera cuando las organizaciones aceptan una «verdad» construida sobre mentiras. Como escribió Mark Twain, «la ficción está obligada a ceñirse a las posibilidades; la verdad, no». La verificación de identidad respaldada por la tecnología de presencia real existe para encontrar la verdad dentro de una identidad presentada: que un rostro es real y está vivo.

La escalabilidad y precisión de las soluciones biométricas pueden marcar la diferencia entre detener un intento de fraude en seco o sufrir importantes pérdidas económicas. En un contexto de aumento del fraude, dependencia de la identidad remota y accesibilidad de la IA y las imágenes sintéticas, la tecnología biométrica basada en la ciencia será cada vez más indispensable en la lucha contra el SIF.

Embrujos del mundo real: Un cuento con moraleja

Considere el caso de Adam Arena que, con sus cómplices, creó una red de identidades sintéticas para robar más de un millón de dólares a los bancos. Cultivaron estas identidades falsas durante años, creando historiales crediticios legítimos antes de «reventar», es decir, sobrepasar los límites de crédito y desaparecer sin dejar rastro. La estafa tuvo tanto éxito que Arena la repitió y la dirigió contra el sistema de pagos del Gobierno de Estados Unidos. durante la pandemia.

¿Truco o trato? Más vale prevenir que curar en la lucha contra el fraude de identidad sintético

Se prevé que el fraude de identidad sintética se convierta en un monstruo aún mayor. Las medidas de seguridad tradicionales -contraseñas, OTP e incluso verificación biométrica basada en dispositivos- son ineficaces. Los defraudadores están evolucionando, utilizando la IA para crear identidades que parecen vivas pero llevan el alma del engaño.

Para mantenerse a la vanguardia, las instituciones financieras deben adoptar soluciones biométricas avanzadas con detección de presencia real. Al identificar y detener las identidades sintéticas en el punto de creación de la cuenta, estas tecnologías ofrecen la mejor defensa contra una amenaza creciente.

En palabras de Gartner las tecnologías de detección de personas reales “se están convirtiendo en fundamentales para defenderse de las falsificaciones profundas y verificar la presencia genuina de una persona», combatiendo así el fraude de identidad sintética. Adoptar soluciones de verificación de identidad resistentes no es sólo una recomendación, es una necesidad. Una vez incorporadas, las identidades sintéticas son extremadamente difíciles de eliminar.

iProov suministra tecnología de verificación facial biométrica a las organizaciones más preocupadas por la seguridad del mundo. Estamos especialmente bien equipados para combatir el fraude de identidad sintética reforzado por la tecnología de IA generativa. Este Halloween, recuerde: los monstruos más peligrosos no son sobrenaturales, son las identidades sintéticas que acechan en sus sistemas de verificación.

www.iproov.com LinkedIn o Twitter