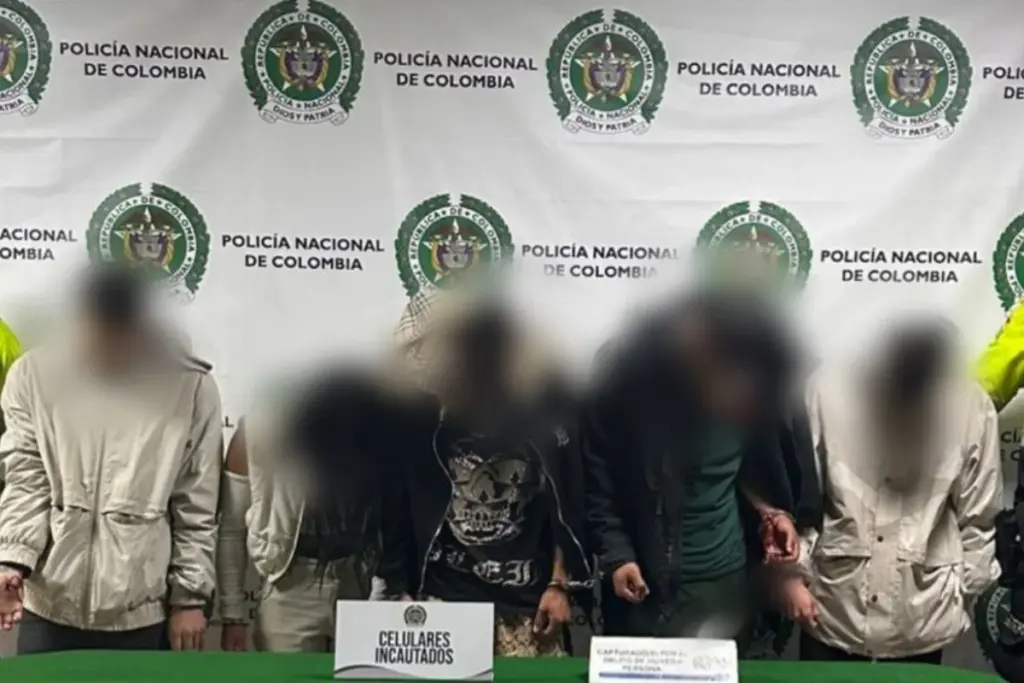

Golpe al sicariato en Kennedy: Persecución y captura de presuntos homicidas tras «Plan Candado»

Tras una persecución de película en Kennedy, la Policía de Bogotá capturó a dos sicarios que huían en moto tras asesinar a un ciudadano. Se incautaron dos armas de fuego.