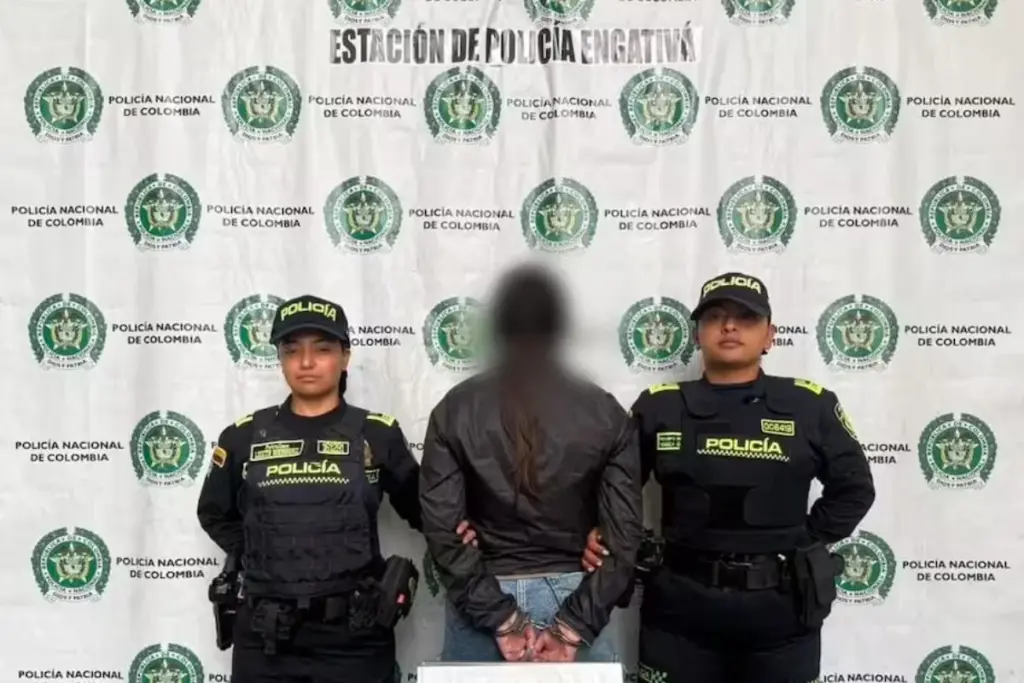

Cae alias «La Reina» del ‘cosquilleo’ en Engativá: Tenía más de 10 antecedentes por hurto

Cae alias "La Reina", señalada líder del 'cosquilleo' en Bogotá, tras robar un comercio en Engativá. Con más de 10 antecedentes, su captura reabre el debate sobre la reincidencia y la seguridad en zonas comerciales.