Gestión de la custodia de claves: desafíos y mejores prácticas.

Las claves adoptan muchas formas, desde un simple nombre de usuario y contraseña, pasando por los documentos privados de nuevos proyectos (secretos industriales) hasta una clave SSH, un token de corta duración o un password de cifrado privado, etc.

Las contraseñas se utilizan en todas partes: empleados, socios, clientes, procesos automatizados (DevOps), proveedores, servidores, servicios locales, aplicaciones, scripts, API, proveedores de nube, servicios SaaS, etc. para obtener acceso privilegiado para realizar una función elevada o protegida.

Si bien existen y continúan surgiendo muchos tipos de accesos, fundamentalmente una clave en las manos equivocadas conduce a una falla de seguridad significativa o una violación. Durante la última década, infracciones públicas han sido noticia por el mal manejo de la custodia de una clave o identidad, como los casos de fuga de información y bases de datos que sufrieron Yahoo!, Marriott, Wawa, etc.

“Los especialistas en seguridad de la información de cada empresa son responsables de derivar y mantener las reglas sobre cómo se otorgan los accesos y claves en toda la empresa”, afirma Héctor Higuita, director general de eSoft Colombia y quien ha liderado estrategia de ciberseguridad para grandes empresas en la región.

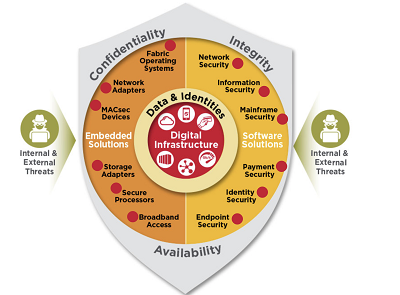

Las soluciones de Gestión de Accesos con Privilegios PAM (Privileged Access Management, por sus siglas en inglés) son las que ayudan a asegurar, controlar y hacer monitoreo de los accesos con privilegios a los activos críticos.

“Esto es relevante, si se tiene en cuenta que una encuesta revela que más del 70% de las amenazas vienen de parte del usuario, ya actúe a propósito o no. La gestión de esas contraseñas y la confianza cero son esenciales para proteger la información y las empresas”, agregó Ricardo Dossantos, gerente de servicios LATAM eSoft Colombia, líder experto en proyectos de servicios e innovación en ciberseguridad.

Dado el amplio alcance del panorama a cubrir, adoptar un enfoque para controlar el acceso privilegiado y así proteger las funciones más críticas dentro de su negocio, operaciones, tecnología e infraestructura, es un buen comienzo.

Los equipos de seguridad tienen el reto de garantizar una gestión adecuada de la custodia de identidad y claves en toda la organización. Esto incluye:

- Comprender dónde existen todos los documentos privilegiados: creación de un catálogo centralizado

- Definición de políticas sobre cómo gestionar la identidad y el acceso: frecuencia de rotación, determinación de la fuerza y acceso de emergencia

- Entender los conjuntos de herramientas que existen para ayudar a mitigar estos riesgos y automatizar tanto como sea posible

- Implementar un programa para proteger la identidad y acceso (contraseñas) en toda la organización.

- Hacer cumplir el control en toda la organización para minimizar el riesgo.

- Requerir que los gerentes den fe de lo siguiente:

- Quién tiene el potencial acceso a la información privilegiada

- Quién y cuándo ha utilizado un acceso y contraseña

“Desafortunadamente, las prácticas comunes y convenientes no suelen considerar la seguridad hasta muy tarde en su ciclo de desarrollo o implementación, dejando a la empresa, el producto y la propiedad intelectual potencialmente vulnerables”, señaló Ricardo Dossantos, gerente de servicios LATAM Grupo eSoft Colombia.

De hecho, según cifras de la Cámara Colombiana de Informática y Telecomunicaciones – CCIT, “Los ciberdelitos presentados durante el 2020 llegaron a más de 45.000 casos, un incremento del 89% frente al año anterior, convirtiéndose en el año de mayor ascenso en cifras e impacto en Colombia. Durante el periodo denominado COVID (marzo – diciembre 2020), se presentó un incremento del 101%, con más de 37.000 reportes, en el número de noticias criminales instauradas ante la Fiscalía General de la Nación”.

Según el informe del Tanque de Análisis y Creatividad de las TIC (TicTac), el delito que mayores denuncias presentó fue la suplantación de sitios web para capturar datos personales con un crecimiento del 303% comparado con el 2019, y el segundo delito con mayor número de denuncias, con 9.487 casos registrados fue la violación de datos personales, y el tercero fue el hurto por medios informáticos con un 37% de crecimiento, registró más de 16.000 casos denunciados. “Pese a tener la mayor frecuencia estadística, la modalidad más común sigue siendo el apoderamiento de credenciales para el acceso a servicios de banca online, con los cuales los cibercriminales, consiguen suplantar al titular del producto bancario y apoderarse del dinero generalmente dispuesto en cuentas bancarias”, reporta CCIT.

Recomendaciones.

eSoft, representante de las soluciones tecnológicas de clase mundial con altos niveles de relacionamiento y Partner Tier 1 y VAD “VALUE ADDED DISTRIBUTOR” de Broadcom, expone las mejores prácticas y capacidades que se deben tener en cuenta al buscar herramientas para gestionar la custodia de las claves (soluciones de acceso privilegiado – PAM):

- Realice un inventario de activos en toda su organización

- Catalogue y almacene de forma segura cada información en una ubicación central encriptada y protegida.

- Practique una postura de seguridad de “confianza cero” es decir, sin confiar en nada. El acceso a la información debe estar regido por un proceso menos privilegiado, contextualizado por solicitudes y consciente de los riesgos.

- Cambie o rote las claves de acceso con frecuencia, a pedido o después de cada uso.

- Proteja el uso a información tanto como sea posible, proporcionando capacidades de inicio de sesión automático; sin embargo, si se proporcionan accesos a los usuarios, asegúrese de que las políticas roten automáticamente inmediatamente después de su uso.

- Asegure las aplicaciones y configuraciones en todo momento: controle el tiempo de ejecución (solicitado bajo demanda cuando sea necesario) y verique que haya un monitoreo de la infraestructura y active alarmas cuando haya actividad inusual o comportamientos extraños.

Metodologías para la gestión de la custodia de claves.

De acuerdo con Ricardo DosSantos de eSoft, existe una variedad de metodologías sobre cómo diseñar la gestión de identidad y protección de la infraestructura y la información (administrar de identidad y claves):

- Gestionar manualmente, pero este método no escala y es propenso a errores humanos; esto debe evitarse.

- Aprovechar herramientas específicas de la plataforma como en Kuberentes, proveedores de nube, Docker, proveedores de nicho que realizan una sola función. La administración de múltiples ubicaciones y conjuntos de herramientas puede resultar en una pesada carga operativa para los equipos de seguridad y puede generar inconsistencias en las políticas cuando se trata de las fortalezas y capacidades de cada herramienta.

- Usar una fuente única y centralizada en todas las plataformas: Las soluciones de Gestión de Acceso Privilegiado – PAM, proporcionan una fuente única y centralizada para almacenar y proporcionar acceso de confianza cero a los secretos. Se prefiere una solución única para garantizar la coherencia: un control de acceso de un solo punto y una fuente única para auditar quién ha accedido a la información sensible.

- Tener acceso operativo a la información privilegiada cuando sea necesario, en tiempo de ejecución, en el lugar y en todo su ciclo. Hay algunos casos de uso en los que esto es seguro, como proporcionar un certificado de CA, porque la clasificación no se cambia con mucha frecuencia y es probable que se use ampliamente en muchos dispositivos. Una forma más segura es proporcionar acceso privilegiado – PAM- en tiempo de ejecución, una forma programática de solicitar el acceso con contraseña directamente desde el código (script, aplicación, servicio, etc.).

Conclusión.

Los equipos de seguridad están autorizados para proporcionar control sobre cómo se utiliza la información, quiénes tienen acceso y las contraseñas, en una organización mientras intentan mantenerse al día con el panorama técnico que cambia rápidamente.

Implementar un enfoque de “confianza cero”, mientras se almacenan secretos en una bóveda reforzada, proporcionar una pista de auditoría completa del uso potencial y real y controlar cuándo se cambian los acceso, claves y perfiles, son algunas de las mejores prácticas que brindan las soluciones PAM maduras.

“Las mejores soluciones de PAM van más allá para garantizar que se implementen los controles correctos para el uso de información privilegiada basado en aplicaciones y en humanos. Tener la capacidad de proteger, autorizar y conectarse a la infraestructura son conceptos esenciales para los equipos de seguridad, al mismo tiempo que cubren y transforman DevOps en flujos de trabajo de DevSecOps”, destacó Ricardo Dossantos, gerente de servicios LATAM grupo eSoft.

Una empresa que tenga claridad sobre la importancia de la seguridad de la información, de sus usuarios, con gestión de identidad/accesos, tecnología PAM de Broadcom y servicios de consultoría como los de eSoft, con expertos en ciberseguridad y administración, estará protegida de problemas como fuga de información, suplantación de identidad, robo de datos y otros ciberataques.

Basado en white paper: Secrets Management: Challenges and Best Practices

Joseph Burke, arquitecto jefe, Gestión de acceso privilegiado Link: https://docs.broadcom.com/doc/12398179.

Gestión de la custodia de claves: desafíos y mejores prácticas. Leer más »