por Yesid Aguilar | Feb 17, 2025 | Ciberseguridad, DESTACADOS

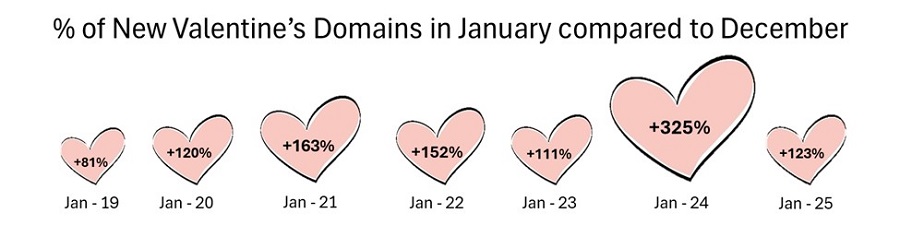

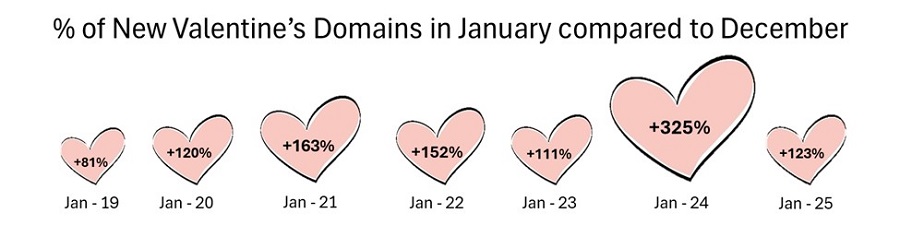

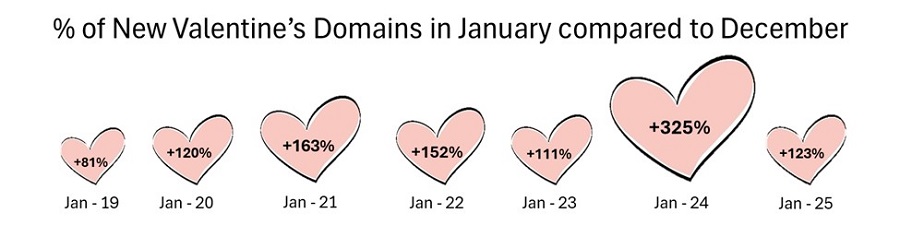

Check Point Research, la división de Inteligencia de Amenazas Check Point® Software Technologies Ltd. (NASDAQ: CHKP), pionero y líder global en soluciones de ciberseguridad, ha identificado un incremento significativo en actividades maliciosas relacionadas con San...

por Yesid Aguilar | Dic 31, 2024 | Ciberseguridad, DESTACADOS

Las festividades de Fin de Año no solo son una época de magia y celebración, sino también una oportunidad ideal para que los estafadores se aprovechen de la euforia festiva que hay por regalos y ofertas. En medio del brillo de las celebraciones de fin de año, los...

por Yesid Aguilar | Dic 21, 2024 | Ciberseguridad, DESTACADOS

El Panorama de Amenazas Corporativas de Kaspersky revela que el escenario de ciberamenazas para las empresas en Colombia sigue siendo preocupante. Entre octubre de 2023 y octubre de 2024, se bloquearon 26 millones de ataques de malware en el país, incluyendo 37,5...

por Yesid Aguilar | Dic 17, 2024 | Ciberseguridad, DESTACADOS

Google Calendar es una herramienta para organizar agendas y administrar el tiempo, diseñada para ayudar a las personas y empresas a planificar su cotidianidad de manera eficiente. Según Calendly.com, Google Calendar es utilizado por más de 500 millones de personas y...

por Yesid Aguilar | Dic 5, 2024 | DESTACADOS, TECNOLOGÍA

Con motivo de la celebración de la semana Internacional de los Bancos 2024, Check Point® Software Technologies Ltd. (NASDAQ: CHKP), pionero y líder global en soluciones de ciberseguridad, quiere poner sobre la mesa los retos a los que se enfrenta la banca actual y que...