por Yesid Aguilar | Nov 29, 2024 | Ciberseguridad, DESTACADOS

Black Friday genera gran interés entre los consumidores que, con miras al cierre de año, buscan aprovechar las promociones y descuentos para sus compras. Un estudio de Kaspersky revela que casi la mitad de los colombianos (48%) realiza compras en línea, pues es donde...

por Yesid Aguilar | Nov 19, 2024 | Ciberseguridad, DESTACADOS

El fraude cibernético, a menudo alimentado por una combinación de avances tecnológicos y errores humanos, ha tenido un gran impacto en las empresas. Según el informe Occupational Fraud 2022 de la Association of Certified Fraud Examiners (ACFE), cuesta a las empresas...

por Yesid Aguilar | Nov 6, 2024 | DESTACADOS, TECNOLOGÍA

Pure Storage® (NYSE: PSTG), el pionero de TI que ofrece la tecnología y los servicios de almacenamiento de datos más avanzados del mundo, anunció la modernización de la infraestructura de TI de AC Milan, uno de los clubes de fútbol más grandes e históricos del mundo....

por Yesid Aguilar | Oct 29, 2024 | Ciberseguridad, DESTACADOS

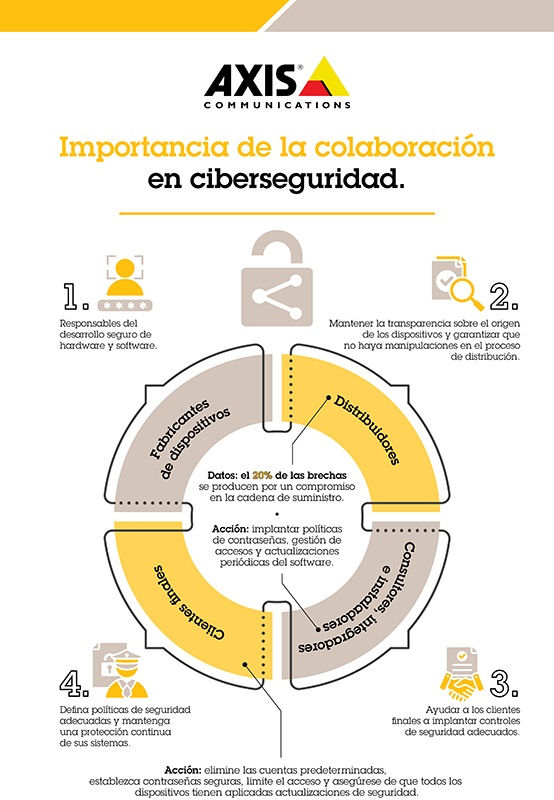

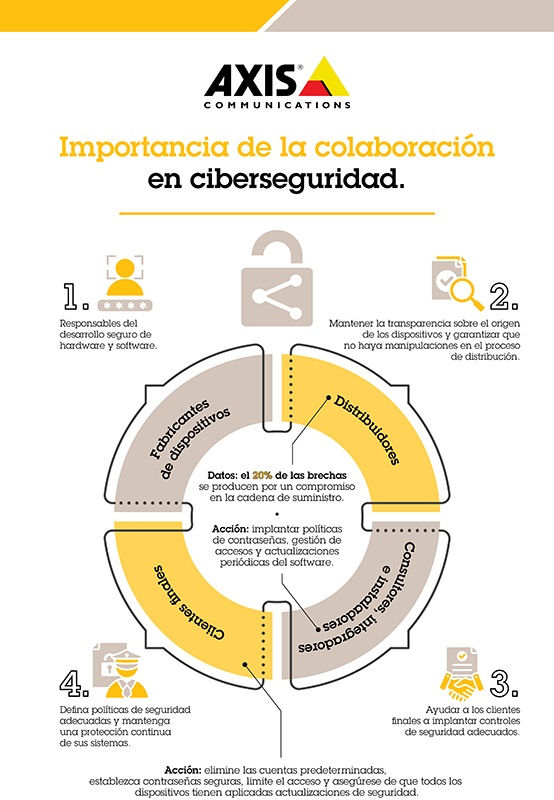

Por: Luis Bonilla, Gerente de Desarrollo de Negocio e Ingeniería de Ventas para Latinoamérica en Axis Communications. La creciente digitalización de las operaciones corporativas y el avance de las tecnologías de red sitúan a la ciberseguridad en el centro de atención...

por Yesid Aguilar | Oct 29, 2024 | Ciberseguridad, DESTACADOS

Check Point® Software Technologies Ltd. (NASDAQ: CHKP), proveedor experto en soluciones de ciberseguridad en la nube basadas en IA, anuncia sus predicciones de ciberseguridad para 2025, entre las que destaca los principales desafíos en el próximo año. A medida que se...