por Yesid Aguilar | Oct 28, 2024 | DESTACADOS, TECNOLOGÍA

iProov, proveedor experto de soluciones de identidad biométrica basadas en la ciencia, ha presentado su actualización trimestral de negocio, destacada por un aumento del 63% en el volumen de transacciones en su plataforma en comparación con el mismo periodo del año...

por Yesid Aguilar | Sep 26, 2024 | Ciberseguridad, DESTACADOS

IBM (NYSE: IBM) dio a conocer su reporte anual Cost of a Data Breach, revelando que el costo promedio por filtración de datos en 2024 en Latinoamérica es de US 2,76 millones, a medida que las filtraciones se vuelven más disruptivas y aumentan aún más las demandas de...

por Yesid Aguilar | Sep 16, 2024 | DESTACADOS, TECNOLOGÍA

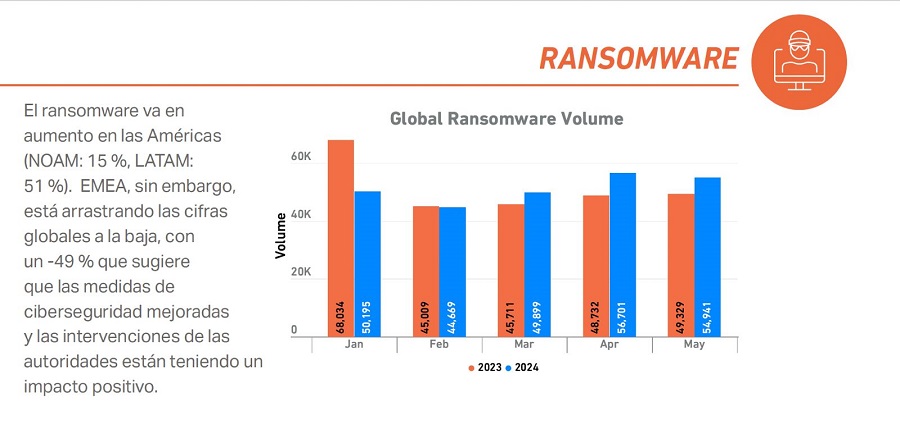

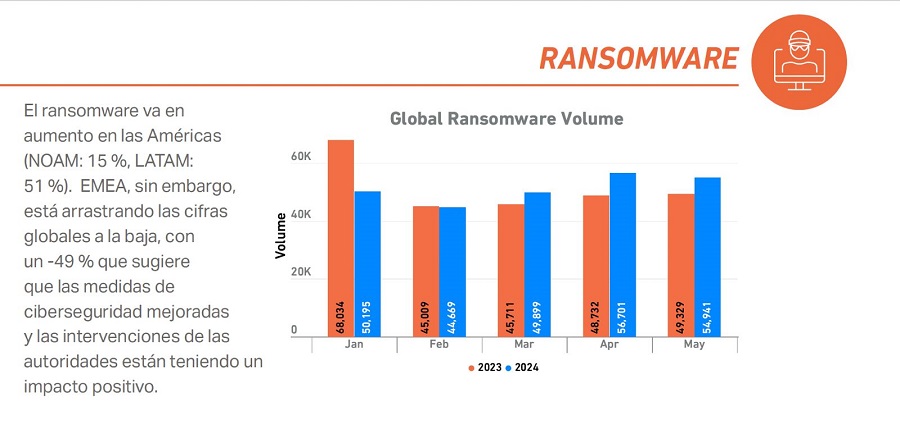

SonicWall dio a conocer el Informe de Ciberamenazas de Mitad de Año 2024, investigado y compilado por SonicWall Capture Labs, que revela otro aumento en los ataques generales, después de observar un incremento del 11% en 2023. El informe detalla el panorama de...

por Yesid Aguilar | Ago 31, 2024 | DESTACADOS, TECNOLOGÍA

Rupal Hollenbeck, presidenta de Check Point Software Technologies, a propósito del “Día Internacional de la Mujer en Ciberseguridad”, hace una reflexión sobre las mujeres y su rol, aporte y participación en la ciberseguridad hoy. La industria tecnológica ha avanzado...

por Yesid Aguilar | Ago 30, 2024 | DESTACADOS, TECNOLOGÍA

SonicWall, proveedor de protección de ciberseguridad para fuerzas de trabajos remotas, móviles y en la nube, ha anunciado que el equipo de investigación de amenazas de SonicWall Capture Labs ha identificado archivos PDF con códigos QR que están siendo explotados por...